Foram encontradas 100 questões.

Traceroute é uma ferramenta que permite descobrir o caminho feito pelos pacotes desde a sua origem até o seu destino, usado para testes, medidas e gerenciamento da rede. O traceroute pode ser utilizado para detectar falhas como, por exemplo, gateways intermediários que descartam pacotes ou rotas que excedem a capacidade de um datagrama IP. Com esta ferramenta, o atraso da "viagem" do pacote entre a origem e gateways intermediários são reportados, permitindo determinar a contribuição de cada gateway para o atraso total da "viagem" do pacote desde a origem até o seu destino. No seu funcionamento, o comando traceroute envia pacotes de pesquisa UDP (UDP probe packets) com um pequeno "time-tolive" máximo (variável Max_ttl), e então, espera por pacotes de resposta "ICMP TIME_EXCEEDED" dos gateways que estão no caminho. A seguir é mostrada a sintaxe desse comando.

traceroute [-m Max_ttl] [-n] [-p Port] [-q Nqueries] [-r] [-s SRC_Addr]

[-t TypeOfService] [-v] [-w WaitTime] Host [PacketSize

Se as respostas ao "probe" vêm de gateways diferentes, o traceroute imprime o endereço IP de cada um deles. Duas outras situações podem ocorrer. Se não houver resposta ao "probe" dentro de um intervalo de "time-out" de três segundos, ou se depois da indicação do tempo (round trip time) ocorrer falha na rota de origem, serão impressos, respectivamente:

Provas

No contexto do ITIL, o processo de Gerenciamento dos serviços de TI necessita prover pontos de controle que permitam avaliar sua eficiência, eficácia, efetividade e economicidade. Esses pontos de controle são conhecidos como Indicadores-Chave de Desempenho.

Analise o quadro a seguir, que agrupa indicadores em dois blocos.

| Bloco | Indicadores |

| I |

Índice de orçamentos definidos no prazo. Índice de custos contabilizados. Índice de cumprimento do orçamento. |

| II |

Índice de não-conformidades em auditoria. Índice de satisfação dos usuários com os lançamentos efetuados. |

Os indicadores mencionados nos blocos I e II constituem pontos de controle que permitem avaliar, respectivamente:

Provas

De acordo com o Modelo de Referência de Processos de TI, determinados processos do ITIL concentram-se no Suporte ao Serviço, nas tarefas de execução diária, necessárias para a manutenção dos serviços de TI, já entregues e em utilização pela organização.

Assinale a alternativa que indique corretamente dois desses processos.

Provas

Na operação de uma máquina com sistema Linux, um comando possibilita a criação de diretórios, enquanto que outro permite criar ou extrair arquivos, muito usado como programa de backup ou compressão/descompressão.

Esses comandos são, respectivamente:

Provas

Por definição na RFC 1918, alguns endereços IP são reservados e não-roteáveis externamente, sendo somente usado para redes internas, o que significa que nenhum computador conectado em rede local e que use qualquer uma das classes desses endereços reservados conseguirá acessar a Internet.

A exceção ocorrre se os microcomputadores estiverem em rede e usando NAT (RFC 1631 – Network Address Translation). O Endereço de IP Privado foi criado para oferecer uma forma básica de segurança de rede local. Na classe C são os IP's na faixa de 192.168.0.0 a 192.168.255.255.

Assinale a alternativa que indique corretamente, na classe B, um endereço IP privado.

Provas

A gestão de riscos de tecnologia da informação é um dos processos estratégicos da governança de TI que transcende a própria unidade de TI, sendo uma disciplina institucional, ou seja, uma ocupação permanente de governança corporativa.

O plano de gerenciamento de riscos contempla diversas categorias, que podem refletir a área de aplicação em que um projeto se encontra.

O risco que está associado ao planejamento inadequado do cronograma e dos recursos, projetos mal planejados e executados, é do tipo:

Provas

O sistema de detecção de intrusão (IDS) é um componente essencial em um ambiente corporativo. Sua capacidade de detectar diversos ataques e intrusões auxilia na proteção do ambiente e sua localização é um dos pontos a serem definidos com cuidado. Funciona conforme uma série de funções que, trabalhando de modo integrado, é capaz de detectar, analisar e responder a atividades suspeitas.

O sistema de intrusão baseado em host (HIDS) faz o monitoramento do sistema, com base em informações de arquivos de logs ou de agentes de auditoria. Um de seus pontos fortes é:

Provas

As VPN têm uma importância fundamental para as organizações, principalmente no seu aspecto econômico, ao permitirem que as conexões dedicadas sejam substituídas pelas conexões públicas.

Além da criptografia, o tunelamento representa um dos pilares das VPN e pode ser realizado nas camadas 2 e 3.

Nesse sentido, são protocolos utilizados na camada 3:

Provas

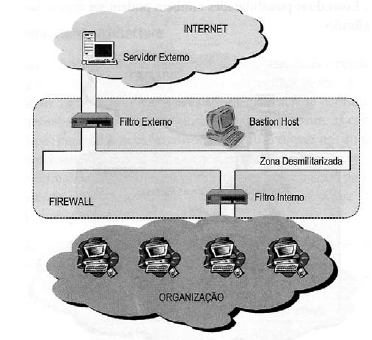

Analise a figura a seguir que mostra uma arquitetura de FIREWALL.

Assinale a alternativa que indica corretamente o nome e uma característica dessa arquitetura.

Provas

A criptoanálise permite a recuperação de uma informação cifrada sem o acesso direto à chave de criptografia.

Num ataque baseado em criptoanálise, o atacante escolhe diferentes textos cifrados para serem decifrados e, consequemente, serem acessados. Esse ataque é usado mais contra algorítmos de chave pública que, desse modo, pode deduzir a chave utilizada.

Essa técnica é conhecida como:

Provas

Caderno Container