Foram encontradas 250 questões.

A integridade da informação é considerada uma das propriedades fundamentais da segurança da informação. Os protocolos de redes de comunicação, com o objetivo de garantir a integridade da informação durante as comunicações, empregam vários procedimentos específicos que trabalham com base em campos de controle definidos dentro das próprias unidades de dados dos protocolos, a exemplo dos campos destinados a seqüenciamento da informação, reconhecimento das transmissões e verificação de erros de transmissão. Acerca dos campos de verificação de erros nos protocolos de redes, julgue os itens a seguir.

Nos pacotes IP, o campo denominado header checksum, de 16 bits, é aplicado somente ao cabeçalho dos pacotes e deve ser verificado e recalculado em cada roteador, posto que alguns campos do cabeçalho IP podem ser modificados durante o trânsito.

Provas

A integridade da informação é considerada uma das propriedades fundamentais da segurança da informação. Os protocolos de redes de comunicação, com o objetivo de garantir a integridade da informação durante as comunicações, empregam vários procedimentos específicos que trabalham com base em campos de controle definidos dentro das próprias unidades de dados dos protocolos, a exemplo dos campos destinados a seqüenciamento da informação, reconhecimento das transmissões e verificação de erros de transmissão. Acerca dos campos de verificação de erros nos protocolos de redes, julgue os itens a seguir.

Posto que o protocolo UDP não oferece garantia de entrega das mensagens, o campo de checksum dos datagramas UDP não é utilizado para verificação de integridade, sendo colocado na unidade de transmissão apenas para manter a mesma formatação do checksum do TCP.

Provas

Considere uma rede em que há a suspeita da existência de um sniffer instalado em uma das máquinas que compõem a rede, realizando escutas desautorizadas. Com relação a essa situação, julgue os itens abaixo.

Pode-se detectar a existência de um sniffer na rede usando-se outro sniffer e verificando quem faz consultas de DNS quando uma nova máquina é adicionada à rede.

Provas

Um administrador recebeu a tarefa de instalar um sistema de detecção de intrusão (IDS) adequado em sua rede. Considerando que a rede utiliza apenas comutadores (switches), é correto afirmar que o administrador

não conseguirá executar a tarefa com sucesso, já que, no switch, ao contrário do hub, cada porta tem um domínio de colisão distinto.

Provas

Um administrador recebeu a tarefa de instalar um sistema de detecção de intrusão (IDS) adequado em sua rede. Considerando que a rede utiliza apenas comutadores (switches), é correto afirmar que o administrador

pode, na implantação do sistema IDS, configurar com sucesso o switch para modo debug, ou equivalente, em que o mesmo passa a operar como hub, sem prejuízo ao desempenho.

Provas

Um administrador recebeu a tarefa de instalar um sistema de detecção de intrusão (IDS) adequado em sua rede. Considerando que a rede utiliza apenas comutadores (switches), é correto afirmar que o administrador

pode, na configuração do sistema IDS, espelhar as portas do switch para a porta de backbone, normalmente usada para uplink/downlink, se houver, não precisando se preocupar com o tráfego de todas as portas convergindo para a porta em que está o sensor do IDS.

Provas

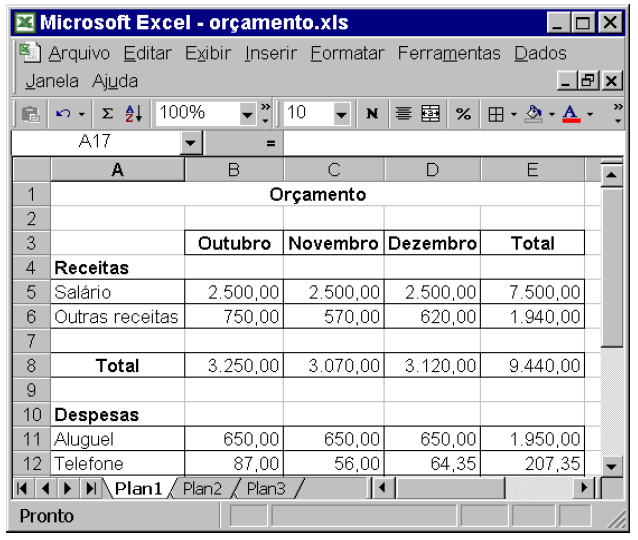

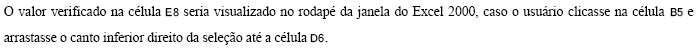

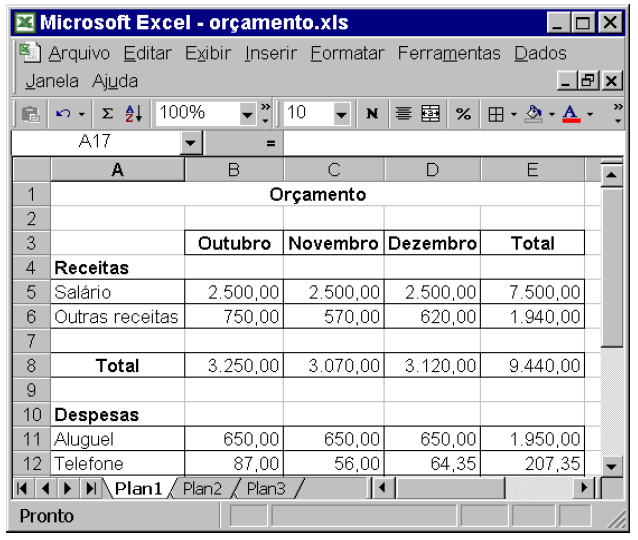

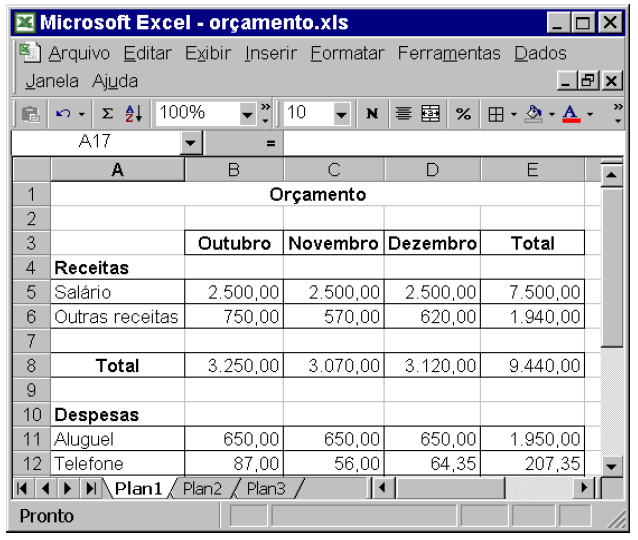

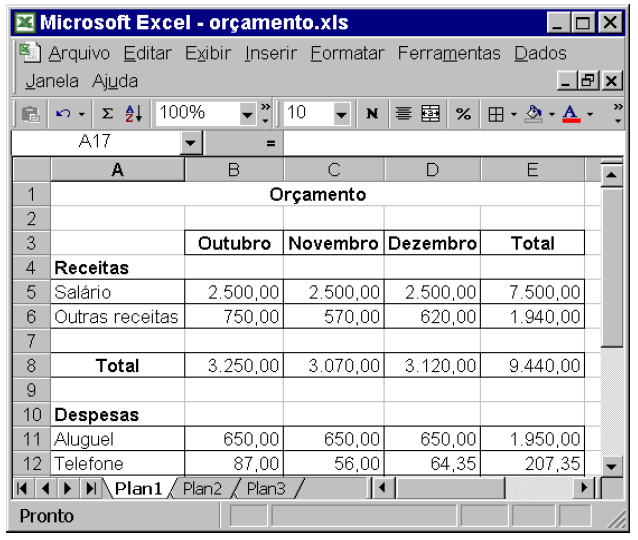

Com o objetivo de controlar o seu orçamento, um usuário elaborou uma planilha eletrônica com o auxílio do aplicativo Excel 2000. A figura acima mostra parte dessa planilha. Com base na figura e considerando o Excel 2000, julgue os itens a seguir.

Provas

Com o objetivo de controlar o seu orçamento, um usuário elaborou uma planilha eletrônica com o auxílio do aplicativo Excel 2000. A figura acima mostra parte dessa planilha. Com base na figura e considerando o Excel 2000, julgue os itens a seguir.

Provas

Com o objetivo de controlar o seu orçamento, um usuário elaborou uma planilha eletrônica com o auxílio do aplicativo Excel 2000. A figura acima mostra parte dessa planilha. Com base na figura e considerando o Excel 2000, julgue os itens a seguir.

Provas

Com o objetivo de controlar o seu orçamento, um usuário elaborou uma planilha eletrônica com o auxílio do aplicativo Excel 2000. A figura acima mostra parte dessa planilha. Com base na figura e considerando o Excel 2000, julgue os itens a seguir.

Provas

Caderno Container