Foram encontradas 250 questões.

Com relação aos comprometimentos de máquinas originados a partir da exploração de uma sobrecarga de buffer (buffer overflow), julgue os itens abaixo.

O buffer overflow genérico utiliza, na sua implementação, o fato de que, na cadeia de caracteres do buffer, só podem ocorrer caracteres distintos do delimitador de cadeias, sendo, então, normalmente utilizado no preenchimento do buffer o código correspondente ao NOOP do sistema-alvo, facilitando a estimação do endereço de retorno da chamada de sistema.

Provas

A construção e a utilização de códigos-fonte de programas de computador possuem características diferentes em função do tipo de linguagem. Assim, o uso de cada linguagem está ligado ao emprego de ferramentas específicas para a interpretação e a execução do código-fonte. Acerca da maneira como os códigosfonte das principais linguagens de programação são utilizados para a geração de programas de computador e acerca das ferramentas disponíveis para essa finalidade, julgue os itens abaixo.

Montadores são compiladores para linguagens de baixo nível, mas, ao contrário destes, geram códigos que podem ser carregados diretamente em memória e executados.

Provas

Técnicas de reengenharia de sistemas vêm sendo incorporadas sistematicamente à prática corrente da engenharia de software, em especial devido ao suporte oferecido pelas modernas ferramentas CASE a esse tipo de técnica. Assim, as técnicas de engenharia direta e reversa, de reestruturação de código e de documentação integram-se às técnicas de gestão de configuração, documentação e requisitos, entre outras. Em atividades de auditoria de sistemas, a utilização de técnicas de reengenharia assistida por uma ferramenta CASE pode ser bastante útil para revelar detalhes internos de sistemas existentes, muitas vezes ocultos na documentação disponível, bem como auxiliar na identificação de alterações de configuração, documentação e especificação de requisitos desses sistemas. Acerca da utilização de técnicas de reengenharia assistidas por ferramentas CASE em auditoria de sistemas, julgue os itens a seguir.

Registros de log gerados pelas ferramentas CASE, quando de seu uso sistemático no desenvolvimento de sistemas, auxiliam na descoberta de trilhas de auditoria de modificações nesses sistemas.

Provas

Técnicas de reengenharia de sistemas vêm sendo incorporadas sistematicamente à prática corrente da engenharia de software, em especial devido ao suporte oferecido pelas modernas ferramentas CASE a esse tipo de técnica. Assim, as técnicas de engenharia direta e reversa, de reestruturação de código e de documentação integram-se às técnicas de gestão de configuração, documentação e requisitos, entre outras. Em atividades de auditoria de sistemas, a utilização de técnicas de reengenharia assistida por uma ferramenta CASE pode ser bastante útil para revelar detalhes internos de sistemas existentes, muitas vezes ocultos na documentação disponível, bem como auxiliar na identificação de alterações de configuração, documentação e especificação de requisitos desses sistemas. Acerca da utilização de técnicas de reengenharia assistidas por ferramentas CASE em auditoria de sistemas, julgue os itens a seguir.

A engenharia direta, a partir da documentação e dos modelos existentes em ferramenta CASE, pode ser usada para gerar a estrutura básica do código-fonte correspondente a esses modelos. Tal código, gerado automaticamente, pode ser usado em termos comparativos com o código-fonte do programa que está sendo analisado, com o objetivo de identificar diferenças entre as especificações constantes da documentação e as estruturas realmente implementadas.

Provas

Muitas das principais linguagens de programação da atualidade são linguagens cujas regras sintáticas e semânticas incluem regras explícitas para o emprego de tipos de dados elementares e estruturas compostas e derivadas. Acerca da utilização de tipos de dados e estruturas nas linguagens de programação freqüentemente usadas na atualidade, julgue os seguintes itens.

Ponteiros para funções são recursos da linguagem C/C++ que permitem endereçar trechos de código executável.

Provas

O desenvolvimento de sistemas de informação concebidos para emprego e utilização de arquitetura Web acarreta um conjunto de requisitos para as fases de projeto (design) e de implementação do ciclo de vida do software. Esses requisitos precisam ser considerados desde as fases de análise e concepção dos sistemas, além de influenciarem na definição da metodologia e da abordagem de desenvolvimento a serem seguidas. Julgue os itens seguintes, acerca de metodologias de desenvolvimento de sistemas e de requisitos de projeto e implementação para sistemas com arquitetura Web.

A engenharia de sistemas deve considerar a definição de um ambiente de comunicação e operação em rede, pois é impossível obter, com uso de tecnologia Web, um sistema que possa ser executado em um único computador hospedeiro.

Provas

A gerência de configuração e o controle de versões constituem processos fundamentais do desenvolvimento de software. Acerca desses processos e das técnicas a eles associadas, julgue os itens a seguir.

A configuração de um software é constituída de três grandes classes de itens: os programas-fonte e executáveis, os documentos que descrevem tais programas e os dados internos e externos necessários à operacionalização dos programas, itens esses que compreendem a informação produzida como parte do processo de engenharia do software.

Provas

Muitas das principais linguagens de programação da atualidade são linguagens cujas regras sintáticas e semânticas incluem regras explícitas para o emprego de tipos de dados elementares e estruturas compostas e derivadas. Acerca da utilização de tipos de dados e estruturas nas linguagens de programação freqüentemente usadas na atualidade, julgue os seguintes itens.

Não existem ponteiros em Java, tipos encontrados freqüentemente em programas C/C++, mas tipos equivalentes a ponteiros são construídos pela utilização de referências em Java.

Provas

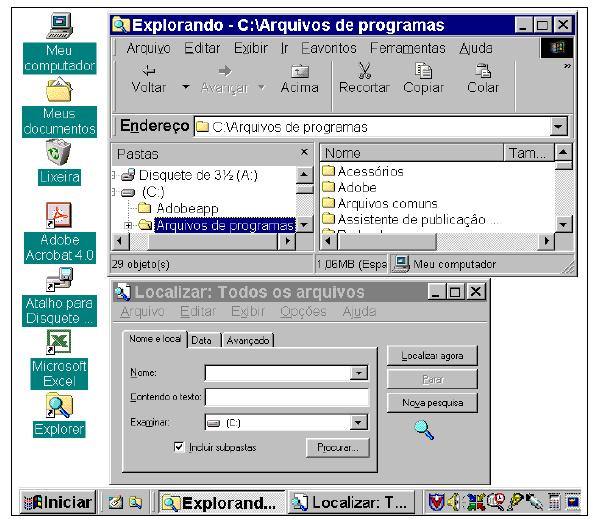

A figura acima mostra parte da área de trabalho do Windows 98, na qual podem ser observadas duas janelas abertas, uma delas correspondendo ao Windows Explorer. Com relação à figura e considerando o Windows 98 e os diferentes aplicativos compatíveis com esse sistema operacional, julgue os itens seguintes.

Provas

A realização de análise de tráfego em uma rede TCP/IP é uma técnica importante para monitoração e auditoria da rede e de seus serviços. As figuras I e II a seguir, obtidas com o uso da ferramenta Ethereal (www.ethereal.com), apresentam exemplos típicos de informações extraídas com o uso de ferramentas analisadoras de rede, que são empregadas na realização de análise de tráfego.

Acerca das informações contidas nas figuras I e II e de suas interpretações, julgue os itens a seguir, relativos à rede mencionada acima.

A primeira opção do pacote TCP de número 41, detalhado na parte inferior da figura II, aparece apenas em mensagens TCP de estabelecimento de conexão, isto é, que possuam o flag de SYN ativo.

Provas

Caderno Container