Foram encontradas 120 questões.

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: CESPE / CEBRASPE

Orgão: PF

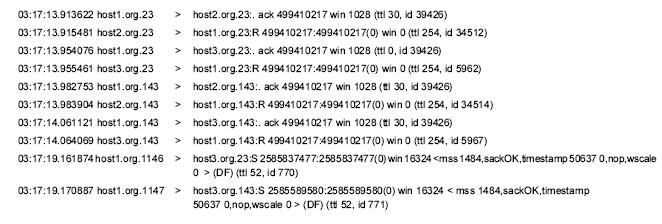

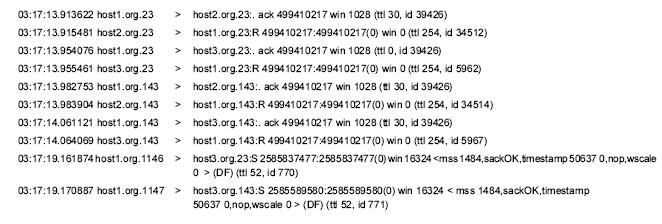

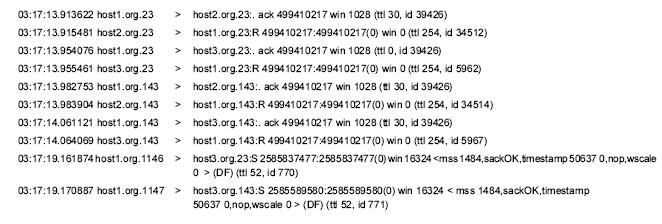

Considerando o extrato de um arquivo de log apresentado acima, julgue os itens subseqüentes.

As portas de onde partem os pacotes são diferentes das portas-alvo; isso pode ter o objetivo de mascarar parcialmente o ataque, protegendo-o em relação a certos sistemas de detecção de intrusão.

Provas

Considerando o extrato de um arquivo de log apresentado acima, julgue os itens subseqüentes.

As portas TCP de números 23 (telnet) e 143 (imap) são alvos de varredura.

Provas

Considerando o extrato de um arquivo de log apresentado acima, julgue os itens subseqüentes.

O extrato apresentado indica ocorrência de ataque, partindo da máquina host1.org e sendo direcionado para as máquinas host2.org e host3.org.

Provas

O emprego sistemático de diversas técnicas de segurança da informação resolve, ou pelo menos atenua, boa parte das vulnerabilidades existentes nesse contexto. Entre as técnicas mais efetivas utilizadas para fornecer segurança da informação, incluem-se a criptografia, a esteganografia e as funções hash. A respeito de tais técnicas e do seu emprego adequado, julgue os itens de 111 a 117 a seguir.

Entre os algoritmos especificados pelo padrão SHS (secure hash signature standard), o SHA-1 é o que possui menor tamanho do valor condensado (message digest), que é de 160 bits.

Provas

O emprego sistemático de diversas técnicas de segurança da informação resolve, ou pelo menos atenua, boa parte das vulnerabilidades existentes nesse contexto. Entre as técnicas mais efetivas utilizadas para fornecer segurança da informação, incluem-se a criptografia, a esteganografia e as funções hash. A respeito de tais técnicas e do seu emprego adequado, julgue os itens de 111 a 117 a seguir.

A esteganografia pode ser utilizada com o objetivo de disfarçar a existência de determinadas informações. Atualmente, a esteganografia utiliza o BMS (bit mais significativo) para embutir informações, o que degrada, contudo, a informação hospedeira, pois modifica seu conteúdo.

Provas

O emprego sistemático de diversas técnicas de segurança da informação resolve, ou pelo menos atenua, boa parte das vulnerabilidades existentes nesse contexto. Entre as técnicas mais efetivas utilizadas para fornecer segurança da informação, incluem-se a criptografia, a esteganografia e as funções hash. A respeito de tais técnicas e do seu emprego adequado, julgue os itens de 111 a 117 a seguir.

O algoritmo de criptografia assimétrica RSA (Rivest, Shamir e Adleman) tem sua segurança fundamentada na dificuldade de se fatorar números inteiros muito grandes. Além de ser utilizado para criptografar mensagens a serem enviadas por canais inseguros de comunicação, o RSA também pode ser aplicado na criptografia de chaves simétricas que são utilizadas na criptografia simétrica de mensagens.

Provas

O emprego sistemático de diversas técnicas de segurança da informação resolve, ou pelo menos atenua, boa parte das vulnerabilidades existentes nesse contexto. Entre as técnicas mais efetivas utilizadas para fornecer segurança da informação, incluem-se a criptografia, a esteganografia e as funções hash. A respeito de tais técnicas e do seu emprego adequado, julgue os itens de 111 a 117 a seguir.

O AES (advanced encryption standard) surgiu com o objetivo de substituir o DES. Um dos principais motivos dessa necessidade de modificação de padrões está no fato de o tamanho do espaço de chaves utilizadas pelo DES (264 possíveis chaves) não ser grande o suficiente, atualmente, para garantir proteção contra ataques do tipo busca por exaustão. O AES, com suas chaves de, no mínimo, 112 bits, aumentou tremendamente a resistência a esse tipo de ataque.

Provas

O emprego sistemático de diversas técnicas de segurança da informação resolve, ou pelo menos atenua, boa parte das vulnerabilidades existentes nesse contexto. Entre as técnicas mais efetivas utilizadas para fornecer segurança da informação, incluem-se a criptografia, a esteganografia e as funções hash. A respeito de tais técnicas e do seu emprego adequado, julgue os itens de 111 a 117 a seguir.

O algoritmo DES (data encryption standard) efetua exatamente as mesmas operações durante o processo de cifração e o de decifração. A única diferença percebida entre os dois processos está na ordem de aplicação das chaves parciais (chaves de round).

Provas

O emprego sistemático de diversas técnicas de segurança da informação resolve, ou pelo menos atenua, boa parte das vulnerabilidades existentes nesse contexto. Entre as técnicas mais efetivas utilizadas para fornecer segurança da informação, incluem-se a criptografia, a esteganografia e as funções hash. A respeito de tais técnicas e do seu emprego adequado, julgue os itens de 111 a 117 a seguir.

Em um processo de assinatura digital, comumente é gerado um valor condensado (hash) do documento que se deseja assinar e, após isso, esse valor é criptografado utilizando-se chave privada (assimétrica) que somente as partes envolvidas na comunicação desse documento devem conhecer. Dessa forma, ao enviar o documento original e o respectivo valor condensado criptografado, o destinatário poderá validar a assinatura do documento e verificar a sua integridade.

Provas

Nos últimos anos, a segurança da informação vem se tornando área de importância crescente para entidades tais como empresas, universidades e órgãos governamentais, levando à necessidade de tais entidades dedicarem atenção aos processos de definição, implantação e gestão de políticas de segurança da informação. Acerca de segurança da informação, julgue os itens seguintes.

O objetivo da gestão de continuidade do negócio de uma organização deve ser impedir que ocorra a interrupção das atividades ligadas ao negócio e proteger os processos críticos da organização contra efeitos danosos causados por falhas ou até mesmo desastres significativos.

Provas

Caderno Container