Foram encontradas 58 questões.

Provas

Provas

Provas

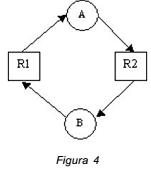

No contexto dos sistemas operacionais, _________ é a situação em que dois processos ficam impedidos de continuar suas execuções. Trata-se de um problema bastante estudado no contexto dos Sistemas Operacionais, assim como em outras disciplinas, como banco de dados, pois é inerente à própria natureza desses sistemas. Na figura 4, o processo é representado por um círculo e o recurso, por um quadrado. Quando um processo solicita um recurso, uma seta é dirigida do círculo ao quadrado. Quando um recurso é alocado a um processo, uma seta é dirigida do quadrado ao círculo. Pode-se ver dois processos diferentes (A e B), cada um com um recurso diferente alocado (R1 e R2), demonstrando um exemplo clássico de _________.

Assinale a alternativa que completa respectiva e corretamente as lacunas.

Provas

Para que a CPU não fique muito tempo sem executar tarefa alguma, os sistemas operacionais utilizam técnicas para escalonar os processos que estão em execução ao mesmo tempo na máquina. Dentre os vários algoritmos escalonadores utilizados pelos Sistemas Operacionais no gerenciamento da CPU a fim de determinar a fila de processamento, assim como a prioridade de um processo sobre outro, podemos afirmar que:

I – no algoritmo do tipo FIFO, o primeiro processo que chega será o primeiro a ser executado;

II – A fim de organizar os processos, estes recebem atribuições de estado. As informações de atribuições de estado dos processos ficam armazenadas no PCB (Process Control Block);

III - As listas são amplamente utilizadas em programação para implementar filas de espera.

Julgue, corretamente, as afirmativas I, II e III como veradeiras (V) ou falsas (F) e assinale a alternativa que cita a sequência correta.

Provas

O problema da segurança da informação digital é um desafio relevante nas sociedades atuais, devido ao crescente uso da Tecnologia da Informação (TI), pois cada vez mais a informação digital é um “patrimônio” para as organizações. De um lado, constata-se que a TI vem auxiliando a realização automatizada das diversas atividades associadas aos negócios ou campos de atuação das organizações. Por outro lado, estas crescentes automatizações (dos processos organizacionais) podem permitir a ocorrência de riscos de ataques ao ambiente computacional das organizações, permitindo, por exemplo, a revelação e/ou modificação não autorizada de informações digitais, bem como possibilitando algum tipo de fraude. Por esta razão, é imperioso o uso de controles, ou seja, medidas de segurança da informação de caráter técnico, organizacional ou humano para diminuir tais problemas, principalmente em sistemas críticos como os existentes em sistemas criptográficos. De acordo com pesquisa de segurança da informação, realizada nos Estados Unidos, “ameaças como vírus, acesso não autorizado, furto de notebook e roubo de informação proprietária das organizações são responsáveis por mais de 70 % das perdas financeiras das empresas” [Gordon et al. (2006)].

Com base nos conceitos, metodologias e objetivos da auditoria, julgue corretamente as afirmativas como verdadeiras (V) ou falsas (F) e assinale a alternativa correspondente

I - Na auditoria, com o registro muito grande de eventos, haverá problemas de espaço para tanta informação, lentidão do sistema e acúmulo demasiado de informações. Registrando pouco, corre-se o risco de não identificar justamente aquela ação que permitiria desvendar o problema.

II – Quando o objetivo da auditoria é a detecção de invasões do sistema, a melhoria do sistema ou mesmo a prevenção pela detecção de tentativas de quebra de segurança, é imprescindível que a trilha de auditoria seja periodicamente revista

III – Nem todo usuário deve ser responsabilizado por seus atos.

IV - No dimensionamento da trilha de auditoria, deve-se sempre trabalhar com valores folgados, a fim de evitar ao máximo de se atingir a situação limite. O administrador deve ser avisado o mais rápido possível da proximidade de exaustão da trilha.

Provas

Provas

Provas

Analise a figura 5 a seguir e assinale a alternativa que completa correta e respectivamente as lacunas do texto abaixo.

A topologia lógica empregada na rede ethernet é em ________. A topologia física é em __________. Na verdade, internamente no___________ o fluxo dos dados ocorre linearmente, tal como a topologia em _______________.

Provas

Provas

Caderno Container