Foram encontradas 50 questões.

Disciplina: TI - Segurança da Informação

Banca: CESPE / CEBRASPE

Orgão: INPI

A figura abaixo apresenta um diagrama que relaciona quatro conceitos em segurança da informação.

![]()

Acerca desse assunto, julgue os itens que se seguem.

I Ameaças são concretizadas por meio de ataques, que podem ter como conseqüência: o vazamento de informações, a violação de integridade, a negação de serviço e o uso ilegítimo.

II Vulnerabilidades exploram ataques, sendo exemplos de vulnerabilidades a ausência de backups e de planos de contingência.

III Contramedidas reduzem a ocorrência de ataques, sendo um exemplo de contramedida a instalação de firewall e o uso de criptografia e assinatura digital.

IV Ameaças são reduzidas pela implantação de contramedidas, sendo um exemplo de ameaça um scanning de porta (port-scan).

V A figura acima representa um diagrama de colaboração UML.

Estão certos apenas os itens

Provas

Figura I

Figura II

Identifique, entre os itens seguintes, os meios de transmissão que podem ser efetiva e eficazmente empregados nos cenários de rede das figuras I e II.

I Uso de fibra ótica para ligar os clientes aos switches de acesso na rede da figura II.

II Uso de padrão 100BaseT para ligar o router/firewall ao modem ADSL.

III Uso de 100BaseT na rede LAN da figura I, induzindo a formação de redes com topologia física em estrela.

IV Uso de enlaces 802.11 para ligar os dispositivos da rede SAN (Storage Access Network) da figura I.

V Uso de fibra ótica para ligar o switch/roteador à rede MAN na figura I.

Estão certos apenas os itens

Provas

A figura acima apresenta um cenário típico de integração entre redes por meio de VPN. Julgue os itens abaixo acerca dos conceitos de segurança em redes.

I O padrão IPSec provê suporte à criação de VPN e envolve o uso de criptografia de chave pública ou de chave privada.

II Implementações de IPSec estão presentes no sistema operacional Windows 2000.

III A autenticação, no caso do protocolo IPSec, é possível por meio de assinaturas digitais aplicadas apenas ao cabeçalho de mensagens trocadas entre parceiros da rede.

IV A confidencialidade, no caso do protocolo IPSec, pode ser obtida por meio de criptografia de chave pública ou privada.

V O uso de firewalls torna-se dispensável quando empregados em uma VPN, como no cenário acima descrito.

A quantidade de itens certos é igual a

Provas

A figura acima apresenta uma arquitetura simplificada de redes de computadores, em que são destacadas relações entre alguns tipos comumente definidos de redes. Julgue os itens seguintes acerca da relação dos tipos de redes de computadores apresentados e suas conexões com topologias, arquiteturas, protocolos e modelos de referência OSI e TCP/IP.

I O uso do protocolo NetBios é comum e recomendado na comunicação entre sistemas de redes SAN (Storage Area Network) e WAN.

II O uso de protocolos LDAP é comum e recomendado em redes LAN e VPN.

III O uso de protocolos DNS, SFTP e SSH é recomendado em redes WAN.

IV O uso de protocolos DHCP é recomendado em redes WAN.

V O uso do protocolo ARP é recomendado para interligar clientes e servidores em redes MAN e WAN.

Estão certos apenas os itens

Provas

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: CESPE / CEBRASPE

Orgão: INPI

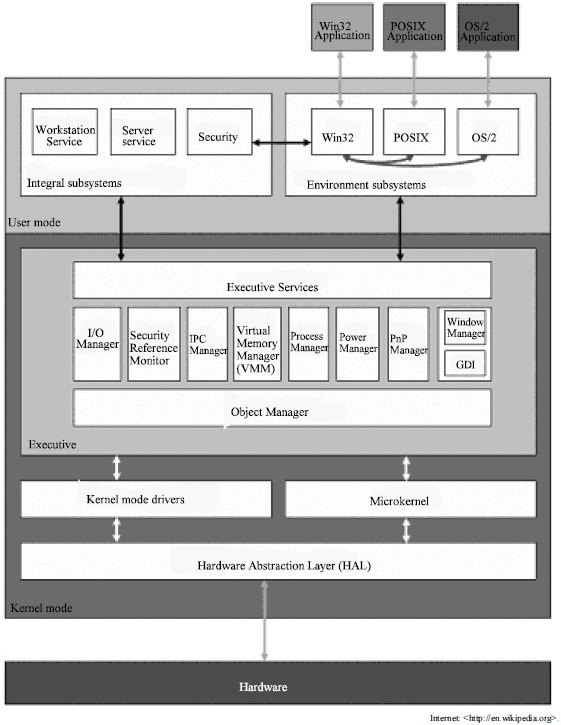

Figura I

Figura II

Julgue os itens abaixo acerca do emprego de algoritmos clássicos nos módulos ou subsistemas apresentados nas figuras I e II.

I Algoritmos do tipo LRU podem ser comumente usados pelo subsistema Memory Manager.

II Algoritmos de coerência de cache são mais críticos em ambiente multiprocessado que em ambiente multiprogramado.

III algoritmos do tipo stop-and-wait e go-back-n são comuns em implementações de módulos que utilizam o subsistema Network Interface.

IV Algoritmos do tipo RAID 1, RAID 3, RAID 5 etc. podem ser usados junto aos módulos que dependem do subsistema Network Interface.

V Algoritmos do Banqueiro e do Barbeiro, tipicamente usados em problemas de controle de concorrência, podem ser empregados com mais freqüência no subsistema Process Scheduler.

A quantidade de itens certos é igual a

Provas

Na figura acima, que apresenta um diagrama esquemático da arquitetura do núcleo do sistema operacional linux, as setas indicam a relação de dependência entre subsistemas. Acerca das características apresentadas na figura e dos conceitos relacionados a sistemas operacionais, multiprogramação e multiprocessamento, sistemas de arquivos, gerenciamento de memória, gerenciamento de processos, GNU/Linux e UNIX, assinale a opção correta.

Provas

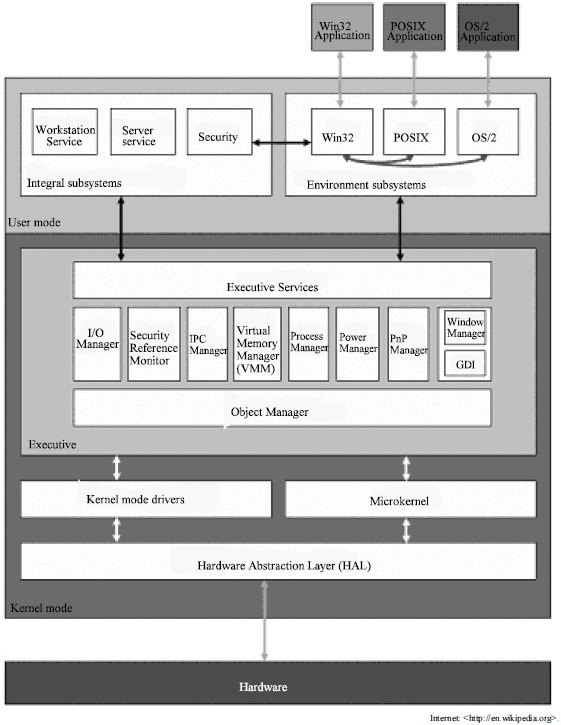

A figura apresenta um diagrama da arquitetura da família de sistemas operacionais Windows NT. Acerca das características apresentadas na figura e dos conceitos relacionados a sistemas operacionais, multiprogramação e multiprocessamento, sistemas de arquivos, gerenciamento de memória, gerenciamento de processos, gerenciamento de dispositivos e Windows, assinale a opção incorreta.

Provas

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: CESPE / CEBRASPE

Orgão: INPI

A figura abaixo apresenta um esquema de um circuito booleano clássico, responsável por operações aritméticas. Cada um dos oito retângulos mostrados na figura contém uma unidade somadora que obtém entradas em y, x e c-in, e produz saídas em s e c-out, sendo s a soma binária de x, y e c-in e sendo c-out o sinal de carry (vai-um). O circuito completo é formado por 17 entradas (sub, y0 a y7 e x0 a x7) e 9 saídas (c e s0 a s7). Com relação a conceitos de organização e arquitetura de computadores, álgebra booleana, sistemas de numeração e codificação e aritmética computacional e a arquitetura e componentes funcionais de computadores, assinale a opção incorreta.

Provas

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: CESPE / CEBRASPE

Orgão: INPI

A figura acima apresenta um diagrama arquitetural de um dispositivo digital com arquitetura RISC. Com relação a conceitos de arquitetura e componentes funcionais de computadores RISC, processadores, memória, dispositivos de entrada/saída, periféricos e dispositivos de armazenamento, assinale a opção correta.

Provas

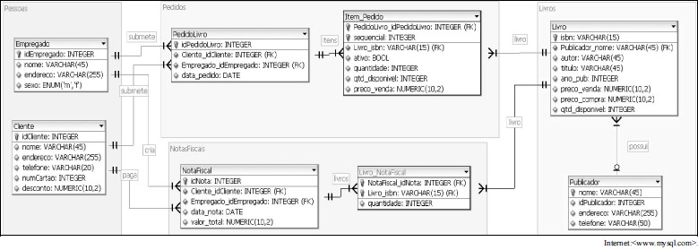

A figura acima apresenta um diagrama de modelagem de dados de um sistema de livraria. Julgue os itens a seguir, acerca das propriedades expressas pelo modelo acima, e sua relação com os conceitos de banco de dados.

I O modelo acima permite que, em um mesmo pedido, um cliente submeta duas ou mais solicitações de um mesmo livro.

II O modelo está na terceira forma normal, no que concerne às tabelas NotaFiscal, Livro_NotaFiscal e Livro.

III O modelo não permite que a nota fiscal enviada ao cliente tenha um preço diferente do usado no momento do pedido.

IV Caso se deseje criar uma coluna senha nas tabelas Empregado e Cliente indica-se o uso de algoritmos como o md5, para fazer uma criptografia da senha junto à tabela de empregados, como alternativa ao simples armazenamento da senha em formato literal.

V O modelo acima está aderente a um modelo de base de dados de processamento analítico (OLAP), especialmente por sua organização em um esquema hierárquico (star schema) que permite facilmente a coleta de dados agregados como total de vendas por data ou por empregado.

Estão certos apenas os itens

Provas

Caderno Container