Foram encontradas 50 questões.

Segundo Elmasri (2011 ), as transações devem ter várias propriedades, normalmente chamadas de ACID, as quais devem ser impostas pelos métodos de controle de concorrência e recuperação. Assinale a opção que descreve corretamente a propriedade de transação em que "as mudanças aplicadas ao banco de dados pela transação confirmada precisam persistir no banco de dados. Essas mudanças não devem ser perdidas por causa de alguma falha.".

Provas

Segundo a CERT.BR. (2012), a criptografia é considerada como a ciência e a arte de escrever mensagens em forma cifrada ou em código, sendo um dos principais mecanismos de segurança que pode ser usado para proteção contra os riscos associados ao uso da Internet. Com base nesse conceito, assinale a opção do método criptográfico que utiliza uma mesma chave tanto para codificar quanto para decodificar informações; chave essa usada principalmente para garantir a confidencialidade dos dados.

Provas

Que máscara de sub-rede deve ser utilizada para dividir um endereço classe B em exatamente 512 sub-redes?

Provas

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: Marinha

Orgão: Marinha

Assinale a opção que apresenta o resultado da conversão do número (1011110)2, para a base 10.

Provas

Considere a tabela a seguir.

Com base nos dados da tabela acima, assinale a opção que apresenta a guery que recupera todos os funcionários no departamento 5, cujo salário esteja entre R$ 10.000 e R$ 20.000.

Provas

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: Marinha

Orgão: Marinha

Segundo Monteiro (2011 ), em um sistema de computação, as células (ou grupos de bits que se movem juntos) são identificadas, uma a uma, por um número também denominado:

Provas

Disciplina: TI - Organização e Arquitetura dos Computadores

Banca: Marinha

Orgão: Marinha

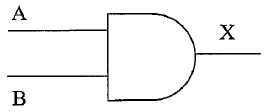

Segundo Monteiro (2011 ), uma porta lógica (gate) é um circuito eletrônico, ou seja, uma peça de hardware, que se constitui no elemento básico e mais elementar de um sistema de computação. Com base nessas informações, analise a figura abaixo.

Essa operação lógica representa qual porta lógica?

Provas

Segundo Machado e Maia (2013), para a gerência de memória virtual, foram criadas várias técnicas: a de paginação e segmentação, por exemplo. Sendo assim, em função das suas principais características, assinale a opção correta.

Provas

De acordo com Elmasri (2011), a fragmentação de dados é uma das técnicas utilizadas para dividir um banco de dados distribuído em unidades lógicas. Acerca dos conceitos da fragmentação de dados, assinale a opção correta.

Provas

Segundo a CERT.BR.(2012), cada tipo de código malicioso tem características próprias que o define e o diferencia dos demais tipos, como forma de obtenção, forma de instalação, meios usados para propagação e ações maliciosas mais comuns executadas nos computadores infectados. Baseado na informação acima, coloque F (falso) ou V (verdadeiro) nas afirmativas abaixo, em relação às características dos códigos maliciosos quanto a forma de obtenção e ações mais comuns executadas nos computadores infectados, e assinale a opção correta.

( ) Vírus, Worm, Trojan e Backdoor podem ser obtidos por meio de e-mails ou baixados de sites na internet.

( ) O Rootkit pode ser obtido por meio de uma ação de outro código malicioso.

( ) Vírus, Trojan e RooKit são os únicos Malware que alteram ou removem arquivos.

( ) O Bot furta informações sensíveis e possibilita o retorno do invasor.

( ) O Worm e o Bot desferem ataques na Íntenet e podem ser obtidos por meio de mídias removíveis infectadas.

Provas

Caderno Container