Foram encontradas 80 questões.

As redes de microcomputadores implementadas para apoiar as atividades de negócio das empresas utilizam os padrões Ethernet e Fast Ethernet, empregando hub e switch como equipamentos e cabo de par trançado UTP, além de conectores padronizados internacionalmente.

Nesse caso, por padronização, os conectores utilizados na implementação dessas redes, são conhecidos pela sigla:

Nesse caso, por padronização, os conectores utilizados na implementação dessas redes, são conhecidos pela sigla:

Provas

Questão presente nas seguintes provas

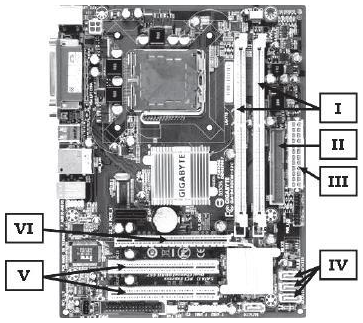

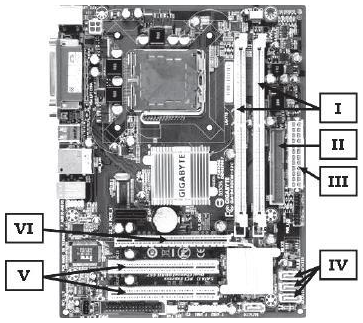

A figura a seguir apresenta uma placa-mãe de um microcomputador.

Na versão offboard, as placas de memória DDR, de vídeo com 256 MB e de rede 10/100 Mbps devem ser instaladas, respectivamente, no slot e barramentos identificados por:

Na versão offboard, as placas de memória DDR, de vídeo com 256 MB e de rede 10/100 Mbps devem ser instaladas, respectivamente, no slot e barramentos identificados por:

Provas

Questão presente nas seguintes provas

Os usuários de microcomputadores e notebooks ora enviam informações para a Internet, como no caso do envio de arquivos para hospedagem em sites via FTP, ora baixam arquivos de atualização ou mesmo filmes em formato FLV de sites específicos como o Youtube.

Essas atividades caracterizam modalidades de processamento denominadas, respectivamente:

Essas atividades caracterizam modalidades de processamento denominadas, respectivamente:

Provas

Questão presente nas seguintes provas

Em um dos métodos de criptografia, cada computador possui um código secreto que é utilizada para criptografar um pacote de informações antes que ele seja enviado pela rede a um outro computador. Essa chave exige que se saiba quais computadores irão se comunicar, de forma que seja possível instalar a chave em cada um deles. Esse tipo de criptografia é basicamente o mesmo que um código secreto que cada um dos computadores precisa saber a fim de decodificar as informações. O código fornece a chave para decodificar a mensagem. Nessas condições, analise a situação:

I. Ana Carolina cria uma mensagem codificada para enviar a João Alberto

II. Na mensagem, cada letra é substituída pela letra que está duas posições abaixo no alfabeto.

III. Assim, "A" se torna "C," e "B" se torna "D".

IV. Ana Carolina já informou a João Alberto que o código é "deslocamento em 2 posições".

V. João Alberto recebe a mensagem e a decodifica.

VI. Qualquer outra pessoa que olhar esta mensagem verá somente um emaranhado de letras sem sentido. Esse método de criptografia é denominado criptografia por chave:

I. Ana Carolina cria uma mensagem codificada para enviar a João Alberto

II. Na mensagem, cada letra é substituída pela letra que está duas posições abaixo no alfabeto.

III. Assim, "A" se torna "C," e "B" se torna "D".

IV. Ana Carolina já informou a João Alberto que o código é "deslocamento em 2 posições".

V. João Alberto recebe a mensagem e a decodifica.

VI. Qualquer outra pessoa que olhar esta mensagem verá somente um emaranhado de letras sem sentido. Esse método de criptografia é denominado criptografia por chave:

Provas

Questão presente nas seguintes provas

Numa rede que utiliza o protocolo TCP/IP, existem algumas convenções para a atribuição dos endereços IP. Assim, 127.0.0.0 representa um endereço de:

Provas

Questão presente nas seguintes provas

A arquitetura Open Systems Interconnection - OSI da ISO constitui uma referência para o funcionamento das redes de computadores.

No contexto desse modelo, a camada que se refere às especificações de hardware é denominada:

No contexto desse modelo, a camada que se refere às especificações de hardware é denominada:

Provas

Questão presente nas seguintes provas

Para funcionamento normal, os serviços e protocolos da camada de aplicação utilizam os protocolos TCP e UDP da camada de transporte. Nessa atividade, empregam portas conhecidas e identificadas por um número padronizado.

Nesse sentido, as portas 23 e 160 são empregadas, respectivamente, pelos serviço e protocolo da camada de aplicação:

Nesse sentido, as portas 23 e 160 são empregadas, respectivamente, pelos serviço e protocolo da camada de aplicação:

Provas

Questão presente nas seguintes provas

Tendo como foco o modelo de referência OSI/ISSO, o Point-to-Point Protocol (PPP) é um protocolo de linha discada que opera nas seguintes camadas:

Provas

Questão presente nas seguintes provas

- Modelo OSICamada de RedeIP: Internet Protocol

- Protocolos

- TCP/IPSub-redes, Máscara e Endereçamento IP

Uma rede tendo o Unix como sistema operacional no servidor e configurada pela representação CIDR 150.200.0.0/16, integra 24 sub-redes, num esquema de máscara de tamanho variável, conforme distribuição abaixo.

Uma sub-rede com 30.000 máquinas fisicamente conectadas,

Uma sub-rede com 30.000 máquinas fisicamente conectadas,

Quinze sub-redes com 2.000 máquinas, cada uma,

Quinze sub-redes com 2.000 máquinas, cada uma,

Oito sub-redes com 250 máquinas, cada uma.

Oito sub-redes com 250 máquinas, cada uma.

Tendo o IP 150.200.0.0/16 como ponto de partida para executar a distribuição de faixas de IP´s para as sub-redes e atender às condições especificadas no problema, pode-se afirmar que uma configuração possível para a subrede com 30.000 máquinas, é:

Tendo o IP 150.200.0.0/16 como ponto de partida para executar a distribuição de faixas de IP´s para as sub-redes e atender às condições especificadas no problema, pode-se afirmar que uma configuração possível para a subrede com 30.000 máquinas, é:

Provas

Questão presente nas seguintes provas

Duas redes de computadores com acesso à Internet estão configuradas, a primeira pelo IP 199.242.118.0 e máscara 255.255.255.224, enquanto que a segunda pela notação CIDR 169.204.0.0/22.

A notação CIDR para a primeira rede e a máscara utilizada pela segunda rede são, respectivamente:

A notação CIDR para a primeira rede e a máscara utilizada pela segunda rede são, respectivamente:

Provas

Questão presente nas seguintes provas

Cadernos

Caderno Container