Foram encontradas 60 questões.

Entre os aspectos importantes relativos à segurança de sistemas de informação, incluiem-se:

I - a existência de um plano de recuperação de desastres associado a uma estratégia de backups freqüentes;

II - a utilização de firewalls para oferecer proteção contra ataques originados de dentro e de fora da rede que estão protegendo, associada a mecanismos de detecção de intrusão;

III - a proteção de dados utilizando senhas e criptografia forte e algoritmos de chave simétrica que utilizam senhas diferentes para encriptação e desencriptação.

Está(ão) correto(s) o(s) item(ns):

Provas

Em uma das reuniões iniciais para a definição da Política de Segurança da Informação de uma empresa, os participantes estão discutindo afirmativas que foram feitas.

I - A política deve, sempre que possível, indicar alguma forma de punição para aqueles que a desrespeitarem ou, do contrário, ela simplesmente será ignorada. Por exemplo, as punições previstas para o não-cumprimento da política devem respeitar as leis de contrato de trabalho da organização, como a CLT, que prevê desde simples advertências até o desligamento por justa causa.

II - As pessoas, como ativos de informação, também possuem vulnerabilidades, entre as quais não conhecer as normas, não saber os limites, não saber o que é confidencial ou não, entre muitas outras. A política deve endereçar esse tipo de vulnerabilidade, diminuindo o risco de que ameaças consigam explorar as vulnerabilidades das pessoas.

III - A política regula o comportamento sobre o uso da informação em diversos níveis e meios. Sempre que for aplicável, ela deve apontar o responsável pela informação e a forma correta de uso, podendo estabelecer, por exemplo, que o sistema de correio eletrônico deve ser utilizado exclusivamente para fins profissionais relacionados com a empresa em questão.

IV - A classificação dos ativos de informação é uma etapa importante no processo de garantia de segurança da informação. Classificar envolve, por exemplo, inventariar, definir o grau de relevância e identificar esses ativos de informação. Esse processo, além de estruturar e permitir uma gestão mais eficiente dos ativos, contribui significativamente para a análise e tratamento de riscos de segurança da informação.

Com base nos aspectos relacionados à Política de Segurança da Informação em uma empresa estão corretos apenas os conjuntos de afirmativas:

Provas

Provas

Provas

Provas

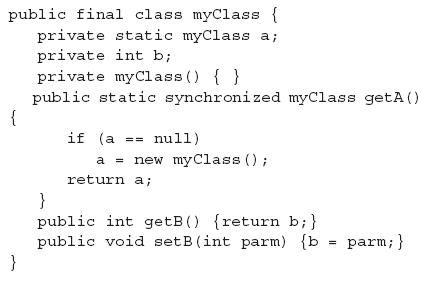

Tomando como base a classe "myClass" incompleta, acima, escrita em Java, e as características da linguagem Java, é FALSO afirmar que:

Provas

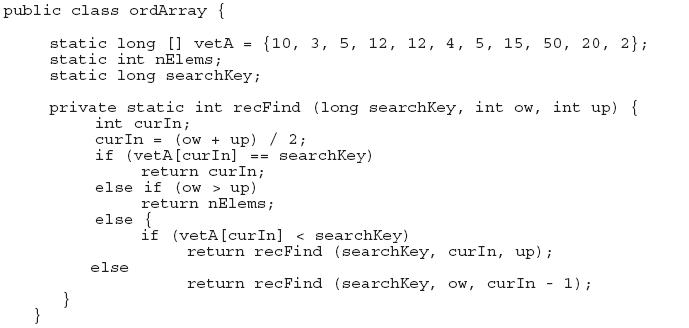

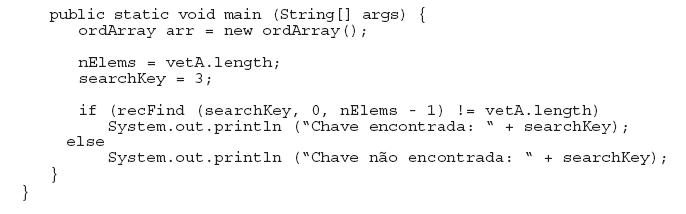

O algoritmo recursivo (recFind) em Java, acima, que está sendo escrito por um analista, tem como objetivo localizar um elemento (searchKey) em um vetor (vetA). Para que o algoritmo funcione conforme especificado, qual das modificações propostas nas opções deve ser implementada, considerando que no exemplo acima o algoritmo tenta localizar o número 3 no vetor?

Provas

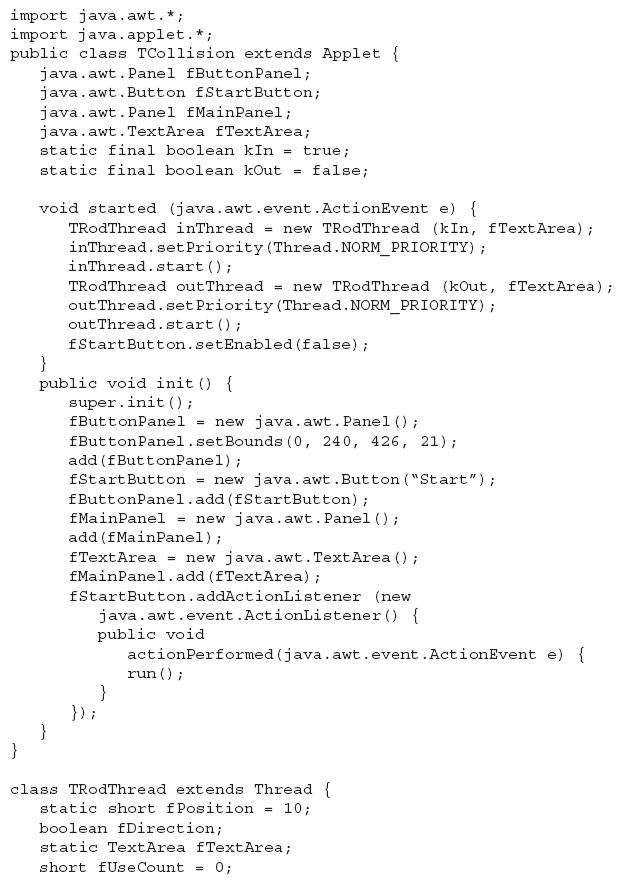

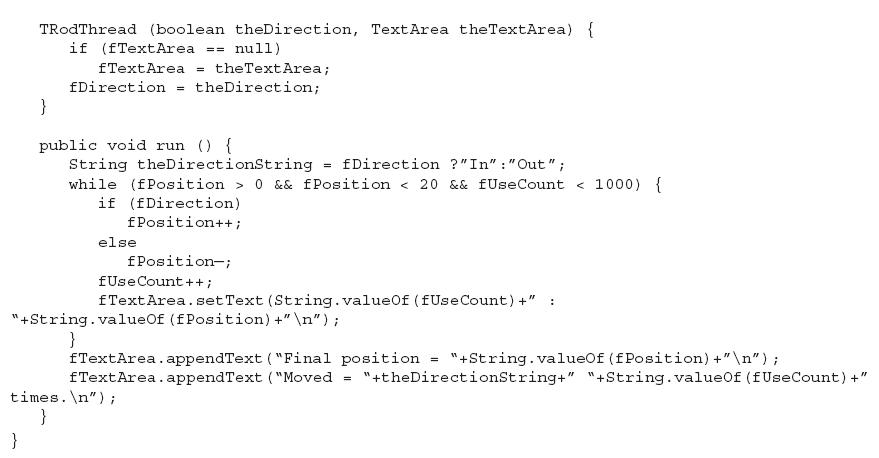

Dentre as modificações propostas, qual deve ser feita no código acima para que o Applet Java funcione conforme esperado?

Provas

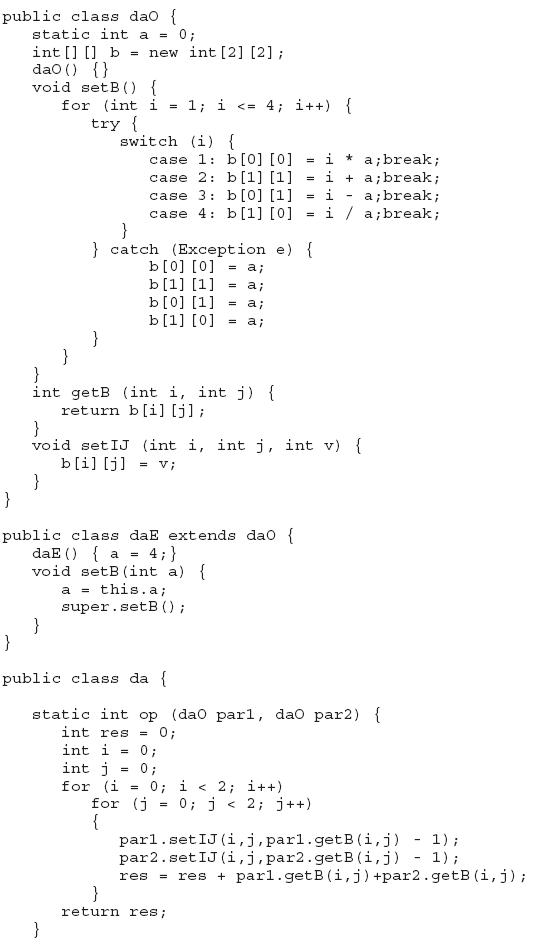

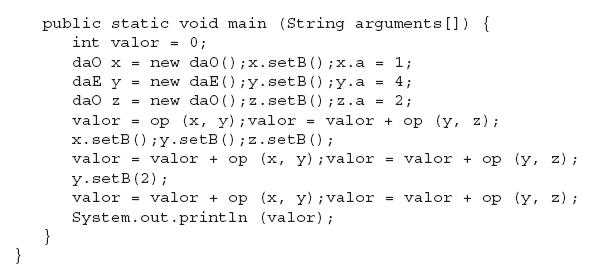

Sejam as classes "da", "daO" e "daE", escritas em Java e mostradas abaixo.

Supondo que a classe "da" possa ser executada com sucesso, o valor apresentado como saída pelo comando "System.out.println (valor);", quando a classe "da" é executada sem receber nenhum parâmetro, é:

Provas

Sejam as seguintes características:

I - dispor de protocolo para prover a definição de informações, baseadas em XML, que são utilizadas para troca de informações estruturadas e tipadas, em um ambiente distribuído e descentralizado;

II - dispor de uma linguagem que define uma gramática em formato XML com objetivo de descrever serviços de rede como uma coleção de pontos de comunicação, capazes de trocar mensagens entre si;

III - dispor de um método para descoberta e chamada de Webservices;

IV - dispor de uma ontologia para descrição semântica dos serviços.

Quais destas características estão associadas a Webservices?

Provas

Caderno Container